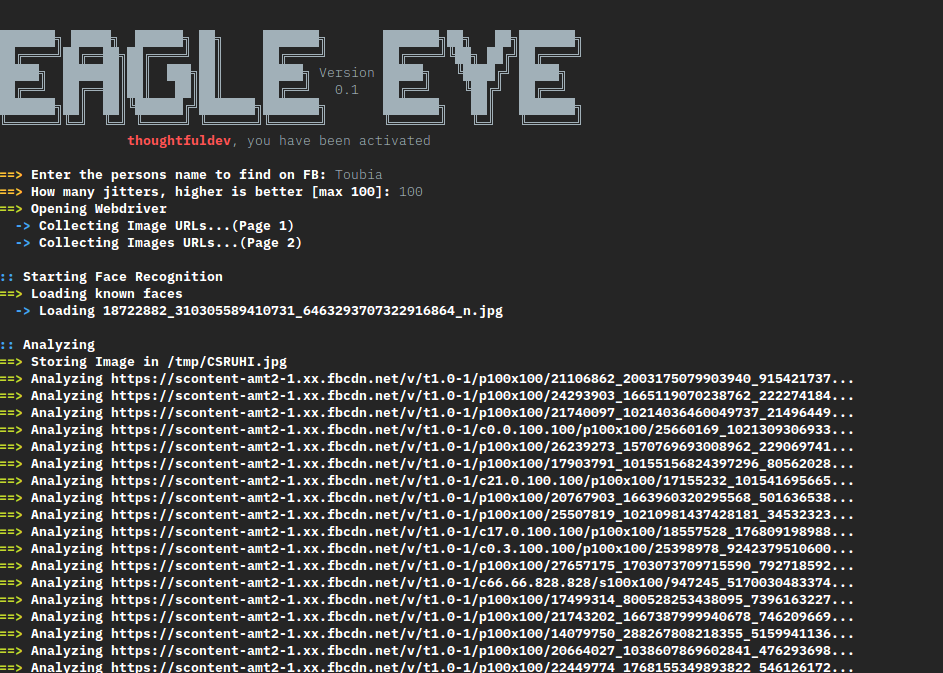

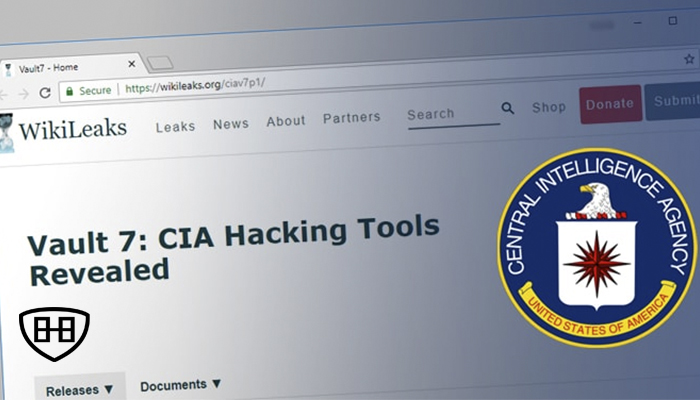

Ex-CIA acusado de filtrar herramientas secretas de pirateo a WikiLeaks obtiene juicio nulo. – Blog EHCGroup

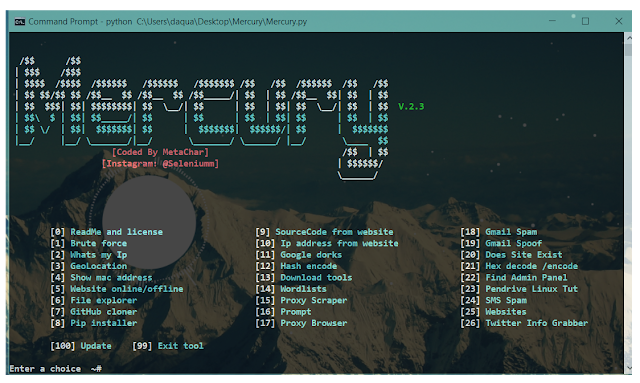

Los ciberdelincuentes usan un 65% más las herramientas de 'hackeo' de foros clandestinos que en 2020 - Caretas Tecnología

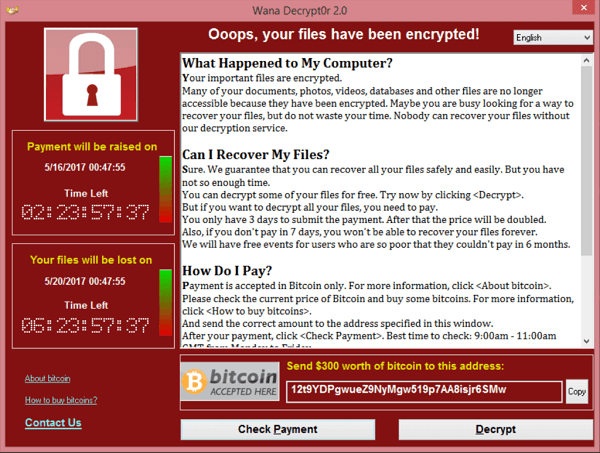

El Periódico de México | Noticias de México | Internet | Symantec atribuye 40 ataques cibernéticos a herramientas de pirateo vinculadas a la CIA

Cómo hackear aplicaciones iOS... y cómo evitarlo (Anaya Multimedia/O¿Reilly) : Zdziarski, Jonathan: Amazon.es: Libros

EvilCrow-Dispositivo de pirateo de radiofrecuencia RF V2, transceptor Evil Crow RF V2, herramienta para entusiastas de la seguridad ciber - AliExpress

Empresa israelí vende herramienta para piratear Windows, según Microsoft y Citizen Lab | Radio-Canada.ca

Composición De Piratas Informáticos Con Vista Trasera Del Ladrón Cibernético Sentado En La Mesa De La Computadora Con Juego De Herramientas Para Piratear Ilustraciones Vectoriales Ilustraciones Svg, Vectoriales, Clip Art Vectorizado Libre